Za dodatno varnost, sem želel omejiti dostop do mojega Cisco SG300-10 preklopite na samo en naslov IP v mojem lokalnem podomrežju. Po začetnem konfiguriranju novega stikala nekaj tednov nazaj, nisem bil vesel, da bi lahko kdorkoli, ki je povezan z mojim LAN-om ali WLAN-om, prišel na prijavno stran tako, da je samo vedel IP-naslov naprave.

Na koncu sem preiskal 500 strani priročnika, da bi ugotovil, kako blokirati vse naslove IP, razen tistih, ki sem jih želel za upravljalni dostop. Po veliko preizkušanju in številnih objav na forumih Cisco, sem ugotovil, da je! V tem članku vas bom vodil skozi korake za nastavitev profilov dostopa in pravil za profile za vaše stikalo Cisco.

Opomba : Naslednji način, ki ga bom opisal, vam omogoča tudi omejitev dostopa do poljubnega števila omogočenih storitev na vašem stikalu. Na primer, lahko omejite dostop do SSH, HTTP, HTTPS, Telnet ali vseh teh storitev po naslovu IP.

Ustvarite profil in pravila dostopa za upravljanje

Če želite začeti, se prijavite v spletni vmesnik za vaše stikalo in razširite možnost Security in nato razširite metodo Mgmt Access . Nadaljujte in kliknite Profili dostopa .

Prva stvar, ki jo moramo narediti, je ustvariti nov dostopni profil. Privzeto bi morali videti samo profil konzole . Poleg tega boste opazili, da je poleg profila Aktivni dostop izbran Noben . Ko bomo ustvarili svoj profil in pravila, bomo morali tukaj izbrati ime profila, da ga aktiviramo.

Sedaj kliknite gumb Dodaj in to bo odprlo pogovorno okno, kjer boste lahko poimenovali svoj novi profil in dodali prvo pravilo za novi profil.

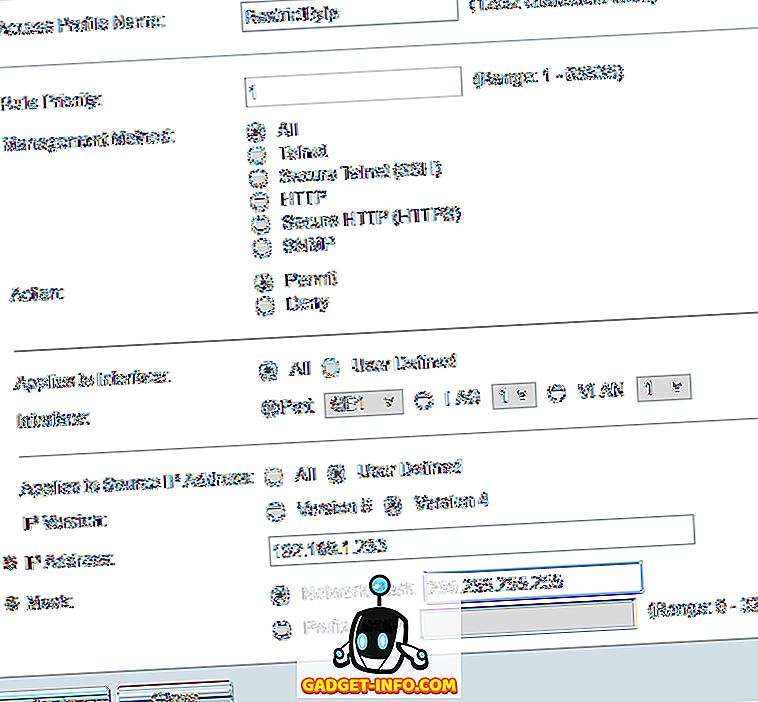

Na vrhu navedite ime novega profila. Vsa ostala polja se nanašajo na prvo pravilo, ki bo dodano novemu profilu. Za prioriteto pravila morate izbrati vrednost med 1 in 65535. Način, na katerega Cisco deluje, je, da se najprej uporabi pravilo z najnižjo prioriteto. Če se ne ujema, se uporabi naslednje pravilo z najnižjo prioriteto.

V mojem primeru sem izbral prioriteto 1, ker želim, da se to pravilo najprej obdeluje. To pravilo bo tisto, ki omogoča naslov IP, ki ga želim dati dostop do stikala. Pod Način upravljanja lahko izberete določeno storitev ali izberete vse, kar bo omejilo vse. V mojem primeru sem izbral vse, ker imam SSH in HTTPS vsekakor omogočen in upravljam obe storitvi z enega računalnika.

Če želite zaščititi samo SSH in HTTPS, morate ustvariti dva ločena pravila. Akcija je lahko samo Zavrni ali Dovoli . Za moj primer sem izbral Dovoljenje, saj bo to za dovoljeni IP. Nato lahko uporabite pravilo za določen vmesnik na napravi ali pa ga pustite pri All, tako da velja za vsa vrata.

V razdelku Velja za naslov IP naslova izberite tukaj Uporabniško določeno in nato izberite različico 4, razen če delate v okolju IPv6, v tem primeru izberite različico 6. Vnesite naslov IP, ki mu bo dovoljen dostop in vnesite v mrežni maski, ki se ujema z vsemi ustreznimi biti, ki jih je treba pregledati.

Na primer, ker je moj naslov IP 192.168.1.233, je treba pregledati celoten naslov IP in zato potrebujem omrežno masko 255.255.255.255. Če bi želel, da se pravilo uporablja za vse na celotnem podomrežju, bi uporabil masko 255.255.255.0. To bi pomenilo, da bi bil vsakdo, ki ima naslov 192.168.1.x, dovoljen. To ni tisto, kar želim storiti, seveda, ampak upam, da to razloži, kako uporabiti omrežno masko. Upoštevajte, da omrežna maska ni maska podomrežja za vaše omrežje. Omrežna maska preprosto pove, katere bitne podatke mora Cisco upoštevati pri uporabi pravila.

Kliknite Uporabi in zdaj morate imeti nov dostopni profil in pravilo! V levem meniju kliknite na Pravila profila in na vrhu boste videli novo pravilo.

Sedaj moramo dodati drugo pravilo. To storite tako, da kliknete gumb Dodaj, prikazan pod tabelo pravilnika profila .

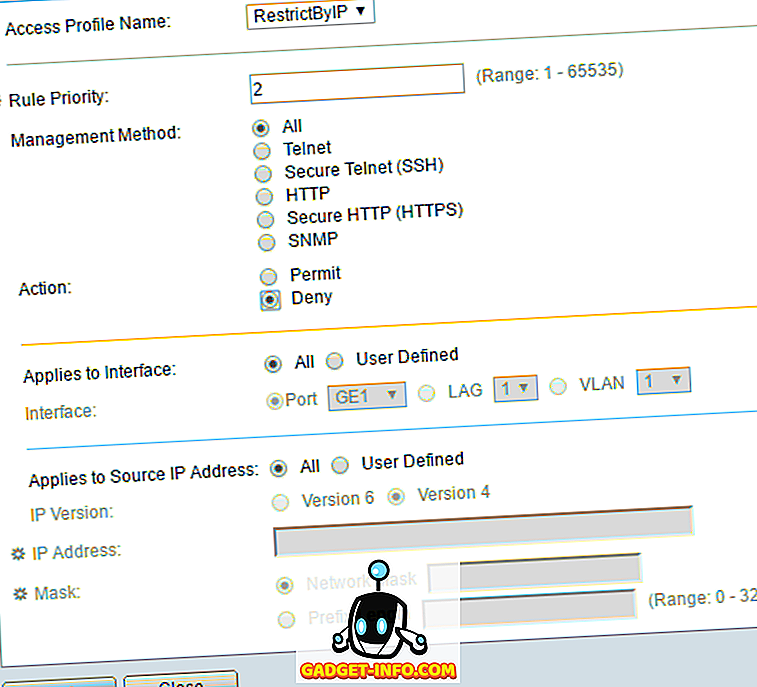

Drugo pravilo je zelo preprosto. Najprej se prepričajte, da je ime profila dostopa isto, kot smo ga pravkar ustvarili. Zdaj pravilo dajemo prednostni nalogi 2 in izberemo Deny za akcijo . Prepričajte se, da je vse ostalo nastavljeno na Vse . To pomeni, da bodo blokirani vsi naslovi IP. Ker pa bomo najprej obdelali prvo pravilo, bo ta naslov IP dovoljen. Ko se pravilo ujema, ostala pravila prezrta. Če se naslov IP ne ujema s prvim pravilom, bo prišlo do tega drugega pravila, kjer se bo ujemalo in bo blokirano. Lepo!

Nazadnje moramo aktivirati nov dostopni profil. To storite tako, da se vrnete v Profili dostopa in v spustnem seznamu na vrhu (poleg profila Aktivni dostop ) izberete nov profil. Poskrbite, da boste kliknili Apply ( Uporabi) .

Ne pozabite, da je konfiguracija trenutno shranjena samo v konfigurirani različici. Poskrbite, da greste na Administration - File Management - Copy / Save Configuration, da kopirate zagnano konfiguracijo v zagonsko konfiguracijo.

Če želite dovoliti več kot en dostop IP naslovov do stikala, samo ustvarite drugo pravilo, kot je prvo, vendar mu dajte višjo prednost. Prav tako morate zagotoviti, da spremenite prioriteto pravila zavrnitve, tako da ima višjo prednost kot vsa pravila za dovoljenje . Če naletite na kakršne koli težave ali tega ne morete uresničiti, lahko v komentarje napišete komentar in poskusil vam bom pomagati. Uživajte!