Prej sem pisal o tem, kako lahko omogočite SSH dostop do vašega Cisco stikala, tako da omogočite nastavitev v vmesniku GUI. To je super, če želite dostopati do CLI preklopa prek šifrirane povezave, vendar se še vedno zanaša samo na uporabniško ime in geslo.

Če to stikalo uporabljate v zelo občutljivem omrežju, ki mora biti zelo varno, boste morda želeli razmisliti o omogočanju preverjanja pristnosti javnega ključa za vašo povezavo SSH. Pravzaprav lahko za maksimalno varnost omogočite preverjanje pristnosti / gesla in javnega ključa za dostop do stikala.

V tem članku vam bom pokazal, kako omogočiti preverjanje pristnosti javnega ključa na Cisco stikalu SG300 in kako ustvariti pare javnih in zasebnih ključev z uporabo puTTYGen. Potem vam bom pokazal, kako se prijavite z novimi ključi. Poleg tega vam bom pokazal, kako ga konfigurirati, tako da lahko uporabite samo ključ za prijavo ali prisilite uporabnika, da vnese uporabniško ime / geslo skupaj z uporabo zasebnega ključa.

Opomba : Preden začnete s to vadnico, se prepričajte, da ste že omogočili storitev SSH na stikalu, ki sem jo omenil v prejšnjem članku, povezanem zgoraj.

Omogočite overjanje uporabnikov s strani SSH s pomočjo javnega ključa

Na splošno je postopek za preverjanje pristnosti javnega ključa za delo s SSH preprosta. V mojem primeru vam bom pokazal, kako omogočiti funkcije s pomočjo spletnega uporabniškega vmesnika. Poskusil sem uporabiti vmesnik CLI, da bi omogočil avtentifikacijo javnega ključa, vendar ne bi sprejel oblike mojega zasebnega ključa RSA.

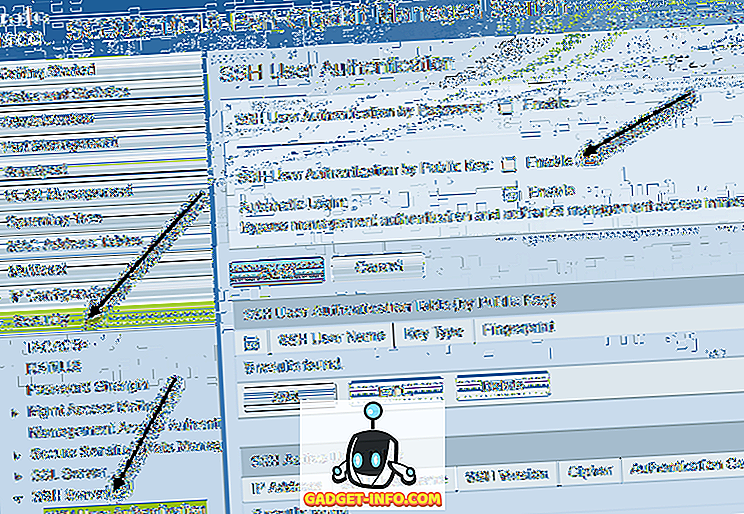

Ko bom dobil to delo, bom posodobil to objavo z ukazom CLI, ki bo zaenkrat dosegel, kar bomo storili skozi GUI. Najprej kliknite Varnost, nato SSH Server in končno SSH User Authentication .

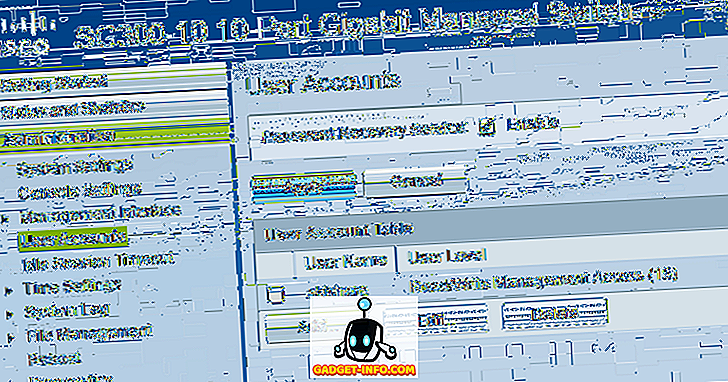

V desnem podoknu nadaljujte in označite polje Omogoči poleg SSH-ovega preverjanja uporabnika s strani javnega ključa . Kliknite gumb Uporabi, da shranite spremembe. Ne preverjajte gumba » Omogoči« poleg možnosti » Samodejna prijava«, ker vam bom to pojasnil.

Sedaj moramo dodati uporabniško ime SSH. Preden dodamo uporabnika, moramo najprej ustvariti javni in zasebni ključ. V tem primeru bomo uporabili puTTYGen, ki je program, ki prihaja s puTTY.

Ustvari zasebne in javne ključe

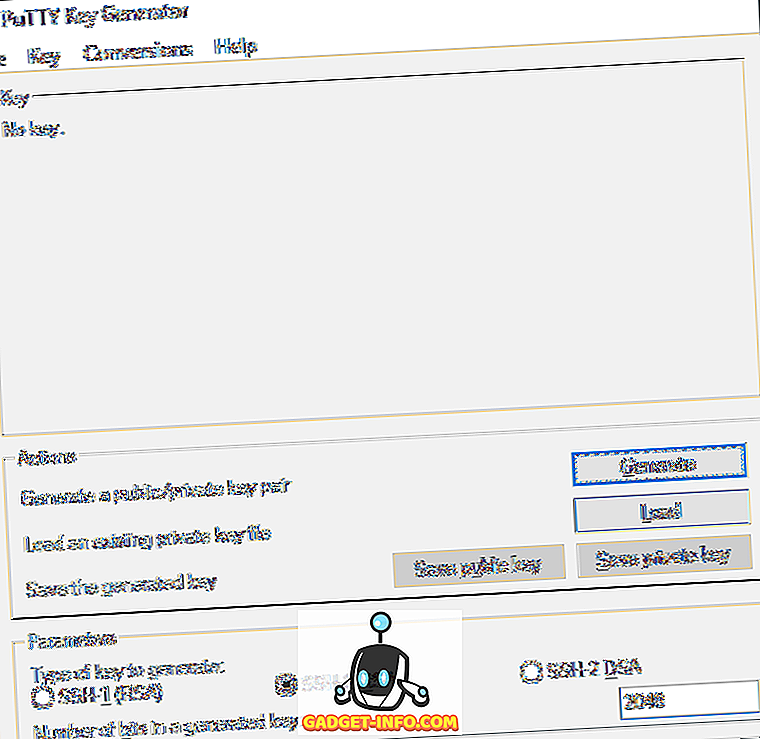

Če želite ustvariti ključe, najprej nadaljujte in odprite puTTYGen. Videli boste prazen zaslon in res ne bi smeli spreminjati nobene nastavitve iz spodaj prikazanih privzetih nastavitev.

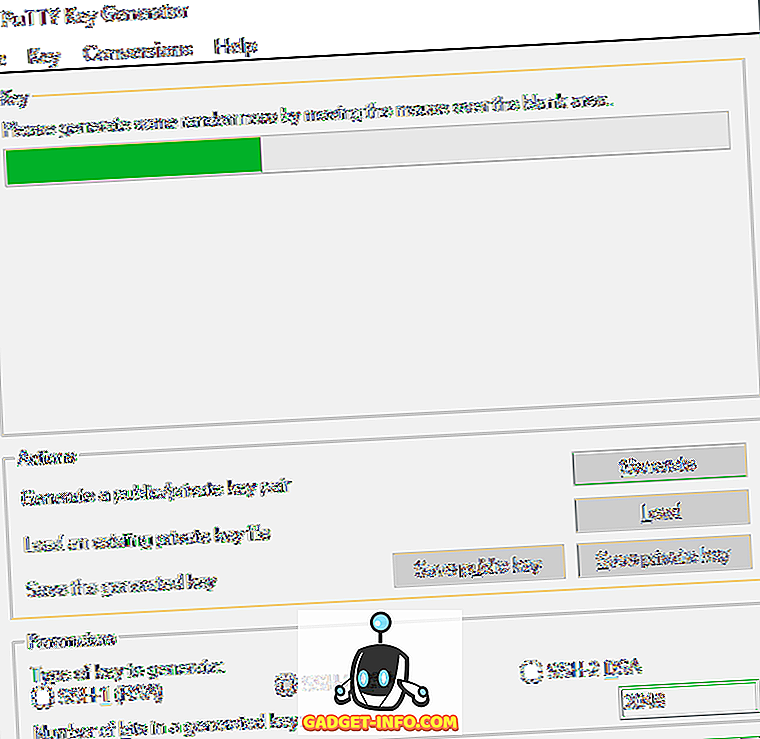

Kliknite gumb Generiraj in nato premaknite miško okoli praznega območja, dokler se vrstica napredovanja ne pomakne do konca.

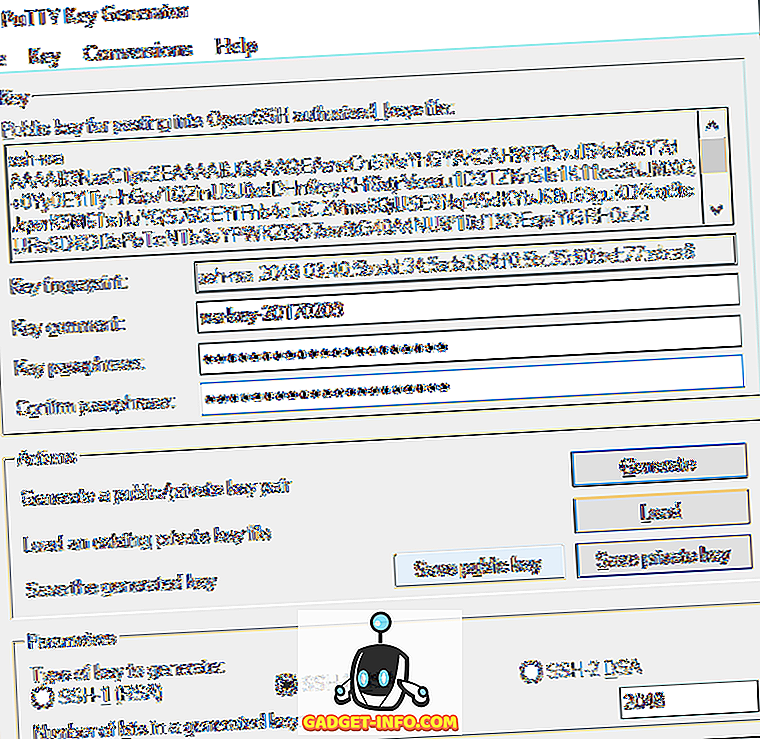

Ko so ključi ustvarjeni, morate vnesti geslo, ki je v bistvu kot geslo za odklepanje ključa.

Dobro je uporabiti dolg geslo za zaščito ključa pred brutalnimi napadi. Ko vnesete geslo dvakrat, kliknite gumb Shrani javni ključ in Shrani zasebni ključ . Prepričajte se, da so te datoteke shranjene na varnem mestu, po možnosti v nekakšni šifrirani vsebnik, ki zahteva odpiranje gesla. Oglejte si mojo objavo o uporabi VeraCrypt za ustvarjanje šifriranega nosilca.

Dodaj uporabnika in ključ

Zdaj pa nazaj na zaslon za preverjanje pristnosti uporabnika SSH, na katerem smo bili prej. Tukaj lahko izbirate med dvema različnima možnostma. Najprej pojdite na skrbništvo - uporabniški računi, da vidite, kateri računi trenutno imate za prijavo.

Kot lahko vidite, imam en račun, ki se imenuje akishore za dostop do mojega stikala. Zdaj lahko ta račun uporabim za dostop do spletnega uporabniškega vmesnika in vmesnika CLI. Nazaj na stran za overjanje uporabnika SSH lahko uporabnik, ki ga morate dodati v tabelo za preverjanje pristnosti uporabnika SSH (z javnim ključem), ustreza temu, kar imate pod skrbniško - uporabniškimi računi ali pa je drugačen.

Če izberete isto uporabniško ime, lahko v razdelku Samodejna prijava kliknete gumb Omogoči in ko se prijavite v stikalo, boste morali preprosto vnesti uporabniško ime in geslo za zasebni ključ in prijavljeni boste .

Če se odločite, da boste tukaj izbrali drugačno uporabniško ime, boste dobili poziv, kjer boste morali vnesti uporabniško ime in geslo za zasebni ključ SSH, nato pa boste morali vnesti običajno uporabniško ime in geslo (navedeno pod Admin - User Accounts). . Če želite dodatno varnost, uporabite drugačno uporabniško ime, sicer ga preprosto poimenujte kot trenutno.

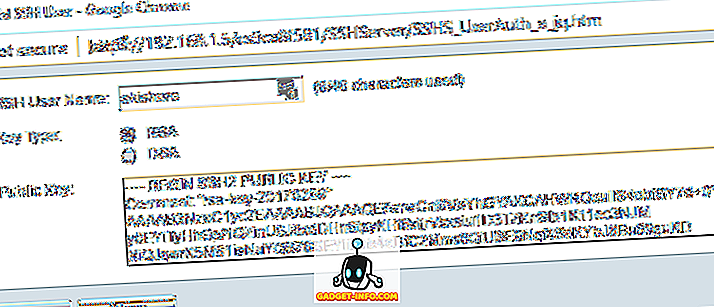

Kliknite gumb Dodaj in prikaže se okno Dodaj SSH uporabnika .

Prepričajte se, da je tip ključa nastavljen na RSA, nato pa nadaljujte in odprite javno ključno datoteko SSH, ki ste jo prej shranili s programom, kot je beležnica. Kopirajte celotno vsebino in jo prilepite v okno javnega ključa . Kliknite Uporabi in nato Zapri, če se na vrhu prikaže sporočilo o uspehu .

Prijava z uporabo zasebnega ključa

Zdaj se moramo samo prijaviti z našim zasebnim ključem in geslom. Na tej točki, ko se poskusite prijaviti, morate dvakrat vnesti poverilnice za prijavo: enkrat za zasebni ključ in enkrat za običajni uporabniški račun. Ko omogočimo samodejno prijavo, boste morali vnesti uporabniško ime in geslo za zasebni ključ in vstopili boste.

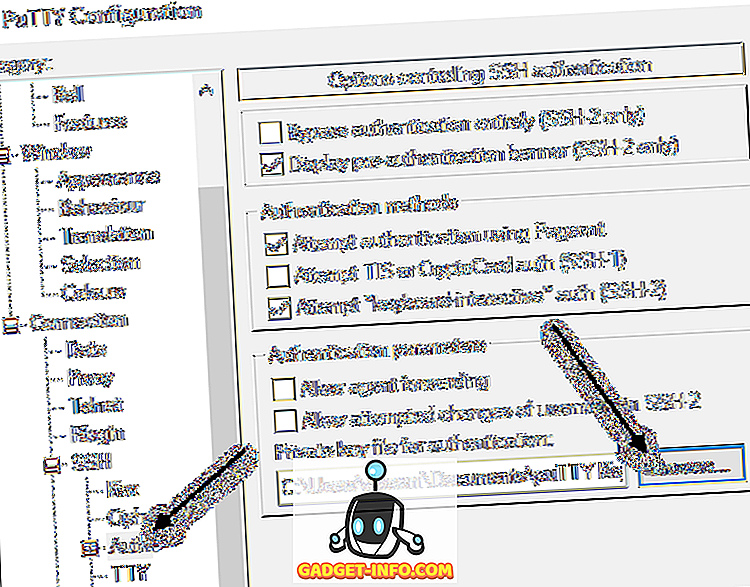

Odprite puTTY in vnesite IP naslov vašega stikala v polje Host Name kot običajno. Vendar pa bomo tokrat morali naložiti zasebni ključ tudi v puTTY. To storite tako, da razširite povezavo, nato razširite SSH in nato kliknite možnost Auth .

Za preverjanje pristnosti kliknite gumb Browse (Prebrskaj ) v datoteki Private key (Zasebni ključ) in prej izberite datoteko zasebnega ključa, ki ste jo shranili. Zdaj kliknite gumb Odpri, da se povežete.

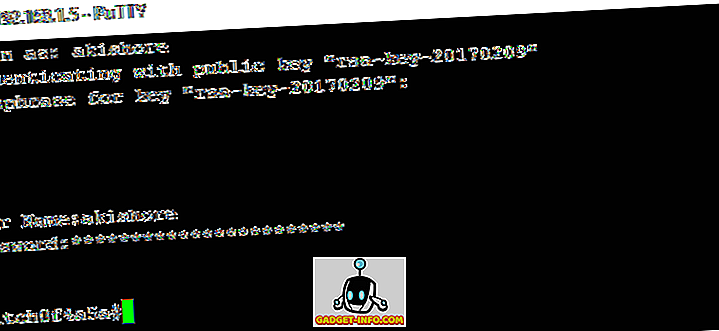

Prvi poziv se bo prijavil kot in to mora biti uporabniško ime, ki ste ga dodali uporabnikom SSH. Če ste uporabili isto uporabniško ime kot glavni uporabniški račun, potem to ne bo pomembno.

V mojem primeru sem uporabil akišore za oba uporabniška računa, vendar sem uporabil različna gesla za zasebni ključ in moj glavni uporabniški račun. Če želite, lahko tudi gesla naredite enaka, vendar ni smiselno, da to storite, še posebej, če omogočite samodejno prijavo.

Zdaj, če ne želite, da morate vnesti dvojno prijavo v stikalo, potrdite polje Omogoči poleg možnosti Samodejna prijava na strani SSH User Authentication .

Ko je to omogočeno, boste morali vnesti poverilnice za uporabnika SSH in biti boste prijavljeni.

To je malce zapleteno, vendar je smiselno, ko se z njo igrate. Kot sem že omenila, bom tudi zapisal ukaze CLI, ko bom lahko dobil zasebni ključ v ustrezni obliki. Sledite navodilom, zato mora biti dostop do stikala prek SSH zdaj bolj varen. Če naletite na težave ali imate vprašanja, objavite komentarje. Uživajte!